Análisis exhaustivo: Comparativa de algoritmos criptográficos en proyectos open source

¡Bienvenidos a Guías Open Source, el lugar donde exploramos el fascinante mundo del software de código abierto! En nuestro artículo principal "Análisis exhaustivo: Comparativa de algoritmos criptográficos en proyectos open source", desentrañamos los secretos de la seguridad en el código abierto. ¿Te intriga conocer cuáles son los algoritmos criptográficos más relevantes en el software de código abierto? ¡Sigue leyendo y descubre cómo proteger tus datos de manera efectiva en el mundo digital!

- Introducción a la criptografía en proyectos de código abierto

- Entendiendo los algoritmos criptográficos en software de código abierto

- Análisis detallado de algoritmos criptográficos en software de código abierto

- Comparativa de rendimiento entre algoritmos criptográficos en código abierto

- Análisis de seguridad entre RSA y ECC en proyectos de código abierto como Let's Encrypt

- Eficiencia en el uso de recursos: Comparación entre SHA-256 y SHA-3 en programas como VeraCrypt

- Estudios de caso: Implementaciones exitosas de criptografía en código abierto

- Desafíos y consideraciones futuras en la criptografía de código abierto

- Conclusión: ¿Cuál es el futuro de los algoritmos criptográficos en software de código abierto?

-

Preguntas frecuentes

- 1. ¿Qué es un algoritmo criptográfico?

- 2. ¿Por qué es importante la comparativa de algoritmos criptográficos en proyectos de código abierto?

- 3. ¿Cuáles son algunos ejemplos de algoritmos criptográficos comunes en el software de código abierto?

- 4. ¿En qué se diferencian los algoritmos criptográficos simétricos y asimétricos?

- 5. ¿Cómo influye la comparativa de algoritmos criptográficos en la seguridad de la información?

- Reflexión final: El poder de la criptografía en el código abierto

Introducción a la criptografía en proyectos de código abierto

Importancia de la criptografía en proyectos de código abierto

La criptografía desempeña un papel fundamental en la seguridad de los proyectos de código abierto, ya que permite proteger la confidencialidad e integridad de la información sensible. En un entorno donde la transparencia y la colaboración son valores fundamentales, la implementación de algoritmos criptográficos sólidos garantiza la confianza de los usuarios en la privacidad y seguridad de los datos.

Los desarrolladores de software de código abierto se enfrentan al desafío de seleccionar los algoritmos criptográficos más adecuados para sus proyectos, considerando factores como la eficiencia, la seguridad y la compatibilidad con estándares reconocidos. Además, la comparativa de algoritmos criptográficos en el contexto del software de código abierto es esencial para evaluar su idoneidad en diferentes escenarios de implementación.

En esta guía, realizaremos un análisis exhaustivo de los algoritmos criptográficos más utilizados en proyectos de código abierto, con el objetivo de proporcionar información detallada que oriente a los desarrolladores en la selección de las soluciones más apropiadas para sus aplicaciones.

Selección de algoritmos criptográficos en proyectos open source

La selección de algoritmos criptográficos en proyectos de código abierto requiere un cuidadoso análisis de las necesidades de seguridad, el rendimiento, la interoperabilidad y las posibles vulnerabilidades. Dado que la seguridad es un aspecto crítico en el desarrollo de software, es fundamental evaluar detenidamente cada algoritmo disponible, considerando su idoneidad para proteger los datos de manera efectiva.

Los desarrolladores deben tener en cuenta que la selección de algoritmos criptográficos no solo afecta la seguridad de la aplicación, sino también su compatibilidad con otros sistemas y la eficiencia en el procesamiento de datos. Por lo tanto, es crucial evaluar aspectos como la fortaleza criptográfica, el rendimiento en diferentes plataformas y la madurez de la implementación en proyectos de código abierto previos.

En esta sección, exploraremos los criterios clave a considerar al seleccionar algoritmos criptográficos para proyectos de código abierto, brindando orientación sobre las mejores prácticas y las herramientas disponibles para llevar a cabo una evaluación exhaustiva.

Comparativa de algoritmos criptográficos en proyectos de código abierto

La comparativa de algoritmos criptográficos en proyectos de código abierto es esencial para identificar las fortalezas, debilidades y aplicaciones recomendadas de cada algoritmo. Al realizar este análisis comparativo, los desarrolladores pueden tomar decisiones fundamentadas sobre la selección de algoritmos criptográficos que se alineen con los requisitos de seguridad y rendimiento de sus proyectos.

En esta sección, presentaremos una revisión detallada de los algoritmos criptográficos más relevantes en el contexto del software de código abierto, destacando sus características, aplicaciones comunes y consideraciones clave para su implementación. El objetivo es proporcionar a los desarrolladores una visión integral de las opciones disponibles, permitiéndoles tomar decisiones informadas y seguras en la protección de la información confidencial.

Entendiendo los algoritmos criptográficos en software de código abierto

Definición y propósito de la criptografía

La criptografía es el estudio y la práctica de técnicas para asegurar la comunicación privada. Su propósito principal es proteger la integridad y la confidencialidad de la información, garantizando que solo las partes autorizadas tengan acceso a los datos. En el ámbito de la seguridad informática, la criptografía juega un papel crucial al proporcionar las herramientas necesarias para cifrar y descifrar la información, evitando así que terceros no autorizados puedan acceder a datos sensibles.

En el contexto del software de código abierto, la criptografía es fundamental para garantizar la privacidad y la seguridad de las aplicaciones, especialmente en entornos donde la transmisión de datos confidenciales es una preocupación constante. Los algoritmos criptográficos son la base de esta protección, ya que proporcionan los mecanismos necesarios para cifrar y proteger la información de manera efectiva.

Los desarrolladores de software de código abierto se apoyan en algoritmos criptográficos para implementar mecanismos de seguridad robustos, proporcionando a los usuarios la confianza en la privacidad y la integridad de sus datos.

Tipos de algoritmos criptográficos comúnmente utilizados

Los algoritmos criptográficos se clasifican en tres categorías principales: algoritmos de cifrado simétrico, algoritmos de cifrado asimétrico y funciones hash. Los algoritmos de cifrado simétrico, como AES (Estándar de Cifrado Avanzado) y 3DES (Estándar de Cifrado de Datos Triple), utilizan la misma clave para cifrar y descifrar los datos. Por otro lado, los algoritmos de cifrado asimétrico, como RSA (Rivest-Shamir-Adleman) y ECC (Cifrado de Curva Elíptica), emplean un par de claves (pública y privada) para el cifrado y el descifrado. Las funciones hash, como SHA-256 (Algoritmo de Hash Seguro 256 bits) y MD5 (Algoritmo de Resumen Mensaje 5), se utilizan para generar un valor resumen único de un conjunto de datos, proporcionando integridad y autenticación.

En el contexto de los proyectos de código abierto, es común encontrar la implementación de estos algoritmos criptográficos en bibliotecas y herramientas de seguridad, asegurando la confidencialidad y la integridad de los datos manipulados por el software.

La elección del algoritmo criptográfico adecuado depende de diversos factores, como el nivel de seguridad requerido, el rendimiento del algoritmo y la compatibilidad con los estándares de la industria. Los desarrolladores deben evaluar cuidadosamente estas consideraciones al seleccionar los algoritmos criptográficos más apropiados para sus proyectos de código abierto.

Importancia de la criptografía en la seguridad del software

La criptografía desempeña un papel fundamental en la seguridad del software de código abierto al proporcionar los medios para proteger la confidencialidad y la integridad de los datos. Al implementar algoritmos criptográficos sólidos, los desarrolladores pueden mitigar las amenazas de acceso no autorizado y manipulación de la información, ofreciendo a los usuarios finales un nivel de seguridad confiable.

En el contexto actual, donde la privacidad de los datos es una preocupación creciente, la criptografía se ha convertido en un pilar fundamental de la seguridad informática. Los proyectos de código abierto que incorporan prácticas sólidas de criptografía no solo protegen la información sensible, sino que también fomentan la confianza y la adopción de sus soluciones por parte de la comunidad de usuarios y desarrolladores.

Además, la transparencia y la revisión colaborativa de los algoritmos criptográficos en proyectos de código abierto contribuyen a la mejora continua de la seguridad, permitiendo identificar y corregir posibles vulnerabilidades de manera más efectiva. Esto crea un entorno propicio para el desarrollo de software seguro y confiable, fortaleciendo la posición de la criptografía como un componente esencial en la protección de la información en el mundo del código abierto.

Análisis detallado de algoritmos criptográficos en software de código abierto

Algoritmos de cifrado simétrico: AES y su implementación en OpenSSL

El Advanced Encryption Standard (AES) es uno de los algoritmos de cifrado simétrico más ampliamente utilizados en el mundo del software de código abierto. Su robustez y eficiencia lo han convertido en la opción preferida para proteger la confidencialidad de la información en aplicaciones y sistemas diversos. En proyectos de código abierto, la implementación de AES en OpenSSL ha sido fundamental para garantizar la seguridad en aplicaciones como servidores web, bases de datos y sistemas de correo electrónico.

La biblioteca OpenSSL, ampliamente utilizada en el ámbito del software de código abierto, proporciona un conjunto de herramientas criptográficas que incluyen la implementación de algoritmos como AES. Esta implementación ha sido clave en la seguridad de numerosos proyectos, ofreciendo una sólida protección de datos a través de un estándar reconocido a nivel mundial.

La combinación de AES y OpenSSL ha demostrado ser una opción confiable y eficaz para salvaguardar la integridad de la información en una amplia gama de aplicaciones de código abierto, consolidando su posición como una solución de seguridad de primer nivel en el mundo digital.

Algoritmos de cifrado asimétrico: RSA en proyectos como OpenSSH

El algoritmo de cifrado RSA, ampliamente utilizado en proyectos de código abierto, desempeña un papel crucial en la protección de la información mediante el cifrado asimétrico. En el contexto de software de código abierto, proyectos como OpenSSH han adoptado RSA como uno de los componentes fundamentales para garantizar la seguridad en la comunicación y la autenticación de usuarios.

OpenSSH, una implementación de código abierto del protocolo SSH, utiliza el algoritmo RSA para el intercambio seguro de datos y la verificación de la identidad de los usuarios. Esta integración ha sido fundamental para asegurar la confidencialidad y la integridad de la información en entornos distribuidos y redes de comunicación, consolidando la posición de RSA como un elemento esencial en la seguridad de proyectos de código abierto.

La presencia de RSA en proyectos como OpenSSH ha contribuido significativamente a la protección de la información sensible en el ámbito del software de código abierto, demostrando su relevancia y robustez en aplicaciones que requieren altos estándares de seguridad.

Algoritmos de Hash: SHA-256 y su uso en sistemas como Git

El algoritmo de hash SHA-256, ampliamente utilizado en el contexto de proyectos de código abierto, desempeña un papel fundamental en la integridad de los datos y la verificación de la autenticidad en sistemas de control de versiones como Git. La aplicación de SHA-256 en Git garantiza la fiabilidad de los cambios realizados en el código fuente, permitiendo identificar cualquier modificación no autorizada o comprometida en el repositorio.

La integridad de los datos es esencial en entornos de desarrollo colaborativo, y la utilización de SHA-256 en sistemas como Git proporciona una capa adicional de seguridad para garantizar que las versiones del código fuente no sean alteradas de manera inadvertida o maliciosa. La confianza en la integridad de los archivos y el historial de cambios es un pilar fundamental en el desarrollo de software de código abierto, y SHA-256 ha demostrado ser un aliado confiable en esta área.

La presencia de SHA-256 en sistemas de control de versiones como Git subraya su importancia en la protección de la integridad de los datos en proyectos de código abierto, brindando la tranquilidad de que los cambios realizados en el código fuente son auténticos y no han sido comprometidos.

Algoritmos de firma digital: ECC y su aplicación en GnuPG

En el ámbito de la criptografía de código abierto, los algoritmos de firma digital juegan un papel fundamental en la seguridad de la información. Uno de los algoritmos más relevantes en la actualidad es la Criptografía de Curva Elíptica (ECC, por sus siglas en inglés). Este algoritmo ofrece un nivel de seguridad significativamente alto en comparación con otros algoritmos criptográficos, utilizando claves más cortas, lo que lo hace ideal para entornos con limitaciones de recursos.

En el contexto de proyectos de código abierto, la aplicación más conocida de ECC es en el software GnuPG (GNU Privacy Guard). GnuPG es una implementación de software libre del estándar OpenPGP, que proporciona tanto el cifrado de datos como la capacidad de firmar digitalmente la información. La incorporación de ECC en GnuPG ha permitido mejorar la eficiencia y la seguridad de la firma digital, lo que lo convierte en una herramienta crucial para la autenticación y la integridad de los datos en entornos de código abierto.

La combinación de la fortaleza de la Criptografía de Curva Elíptica y su aplicación en GnuPG resalta la importancia de entender y evaluar los algoritmos criptográficos en el contexto de proyectos de código abierto. Esta comparativa no solo permite identificar las ventajas de la tecnología ECC, sino que también demuestra su relevancia en la protección de la información en el mundo del software de código abierto.

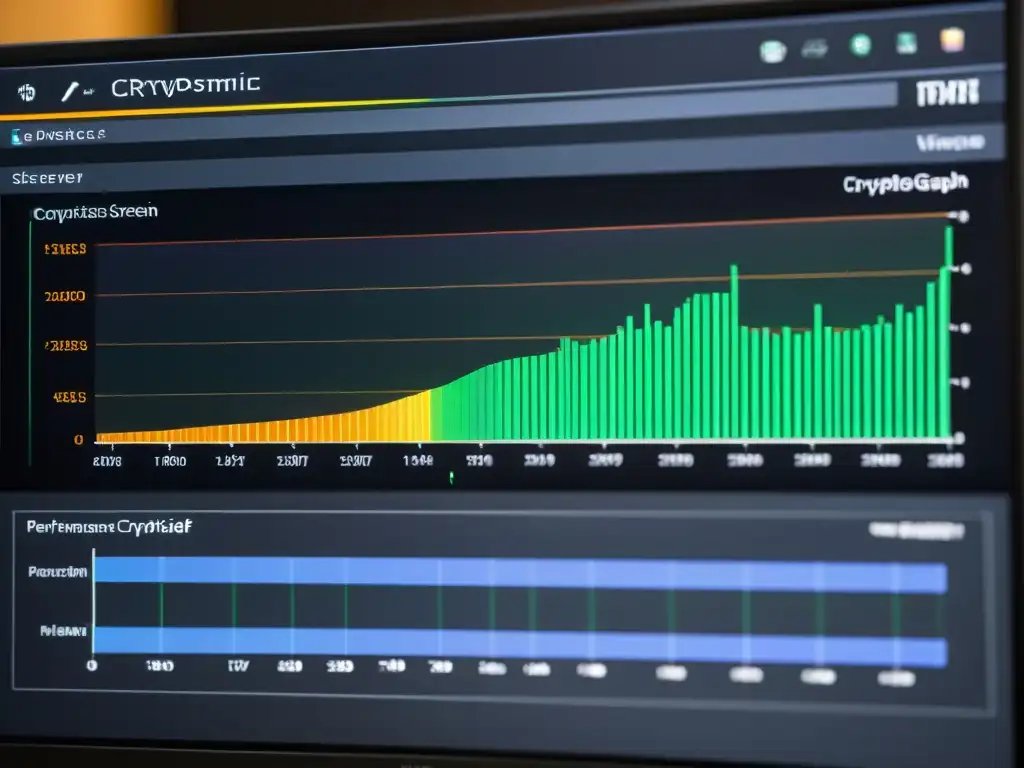

Comparativa de rendimiento entre algoritmos criptográficos en código abierto

Al evaluar el rendimiento de los algoritmos criptográficos en proyectos de código abierto, es crucial comparar la velocidad de cifrado y descifrado. En el caso de LibreSSL, se destaca la comparación entre AES (Advanced Encryption Standard) y Blowfish. AES es ampliamente utilizado y reconocido por su eficiencia, mientras que Blowfish, aunque menos común en la actualidad, ha sido valorado por su velocidad en hardware más antiguo.

La selección entre AES y Blowfish en LibreSSL, por lo tanto, depende de consideraciones específicas de rendimiento y compatibilidad con el hardware objetivo. Esta comparación detallada permite a los desarrolladores tomar decisiones informadas sobre la implementación de algoritmos criptográficos en sus proyectos de código abierto.

Es importante recordar que la velocidad no es el único factor a considerar al elegir un algoritmo criptográfico, pero juega un papel significativo en la optimización del rendimiento y la eficiencia del software de código abierto.

Análisis de seguridad entre RSA y ECC en proyectos de código abierto como Let's Encrypt

Al examinar la seguridad de los algoritmos criptográficos en proyectos de código abierto, resulta esencial comparar sistemas como RSA (Rivest-Shamir-Adleman) y ECC (Elliptic Curve Cryptography). En proyectos como Let's Encrypt, que se centran en la seguridad de las comunicaciones en línea a través de certificados digitales, la elección entre RSA y ECC tiene implicaciones significativas.

RSA ha sido ampliamente utilizado y estudiado durante décadas, lo que ha llevado a su reconocimiento como un algoritmo robusto. Por otro lado, ECC ofrece niveles de seguridad comparables con claves mucho más cortas, lo que resulta en una ventaja en el rendimiento y la eficiencia, especialmente en entornos con recursos limitados.

Este análisis de seguridad entre RSA y ECC en proyectos de código abierto como Let's Encrypt proporciona información valiosa para los desarrolladores que buscan equilibrar la seguridad con la eficiencia en sus implementaciones criptográficas.

Eficiencia en el uso de recursos: Comparación entre SHA-256 y SHA-3 en programas como VeraCrypt

En el contexto de programas de código abierto enfocados en la seguridad y protección de datos, como VeraCrypt, la comparación entre algoritmos hash como SHA-256 y SHA-3 es fundamental. SHA-256 ha sido ampliamente utilizado y estudiado, demostrando su solidez en la protección de integridad de datos. Por otro lado, SHA-3, diseñado como sucesor de SHA-2, ofrece una estructura completamente nueva, lo que plantea la posibilidad de mejoras significativas en términos de eficiencia y seguridad.

La selección entre SHA-256 y SHA-3 en programas como VeraCrypt implica consideraciones críticas sobre el rendimiento, la seguridad y la interoperabilidad con sistemas existentes. Este análisis detallado permite a los desarrolladores evaluar las ventajas y desventajas de cada algoritmo en función de las necesidades específicas de sus proyectos de código abierto, proporcionando así una base sólida para la toma de decisiones informadas.

Es esencial tener en cuenta que la eficiencia en el uso de recursos es un factor clave en la selección de algoritmos criptográficos, ya que influye directamente en la experiencia del usuario y en la capacidad del software para funcionar de manera óptima en una variedad de entornos.

Estudios de caso: Implementaciones exitosas de criptografía en código abierto

La adopción de OpenSSL en servidores web Apache es un ejemplo destacado de la importancia de la seguridad en el ámbito del software de código abierto. OpenSSL, una herramienta de cifrado de código abierto, se ha convertido en un componente esencial para la seguridad en línea, ya que proporciona un sólido soporte para protocolos de seguridad como SSL/TLS. En particular, su integración con servidores web Apache ha sido fundamental para garantizar la protección de los datos transmitidos a través de Internet.

La combinación de OpenSSL y Apache ha permitido que millones de sitios web implementen conexiones seguras a través de HTTPS, lo que ha contribuido significativamente a la protección de la privacidad y la integridad de la información en línea. Esta integración exitosa demuestra cómo el software de código abierto puede desempeñar un papel fundamental en la seguridad de Internet y en la protección de la privacidad de los usuarios.

La colaboración y el desarrollo continuo de OpenSSL por parte de la comunidad de código abierto han permitido que esta herramienta se mantenga actualizada y resistente a las vulnerabilidades, lo que la convierte en una elección confiable para la implementación de seguridad en servidores web Apache.

El uso de OpenSSH para comunicaciones seguras entre servidores

OpenSSH es ampliamente reconocido por su papel en la protección de las comunicaciones entre servidores a través de conexiones seguras. Esta herramienta de código abierto proporciona un protocolo de comunicación encriptada que garantiza la confidencialidad e integridad de los datos transmitidos. Su implementación ha sido crucial para asegurar las conexiones remotas entre sistemas, permitiendo a los administradores de sistemas gestionar servidores de forma segura a través de la red.

La adopción generalizada de OpenSSH ha sido fundamental para proteger los sistemas informáticos de amenazas externas, ya que ha permitido a los administradores de sistemas configurar conexiones seguras mediante el uso de claves criptográficas. Esta herramienta de código abierto ha demostrado ser una pieza fundamental en el mantenimiento de la seguridad en entornos de red, facilitando la gestión remota de servidores de forma segura y fiable.

La versatilidad y fiabilidad de OpenSSH lo han convertido en una opción popular para asegurar las comunicaciones entre servidores, lo que demuestra el impacto positivo que el software de código abierto puede tener en la protección de la infraestructura de red y la seguridad de los sistemas informáticos.

La integración de GnuPG en sistemas de correo electrónico como Thunderbird

GnuPG, una implementación de código abierto del estándar OpenPGP, ha desempeñado un papel crucial en la protección de la privacidad y la seguridad de las comunicaciones por correo electrónico. Su integración con clientes de correo electrónico como Thunderbird ha permitido a los usuarios cifrar y firmar digitalmente sus mensajes, garantizando la confidencialidad y autenticidad de la información transmitida.

La adopción de GnuPG en entornos de correo electrónico ha proporcionado a los usuarios una forma efectiva de proteger sus comunicaciones, asegurando que solo los destinatarios autorizados puedan acceder al contenido de los mensajes. Esta implementación de código abierto ha fortalecido la seguridad de las comunicaciones por correo electrónico, ofreciendo a los usuarios la capacidad de proteger su privacidad y confidencialidad en un entorno digital.

La interoperabilidad de GnuPG con clientes de correo electrónico populares, como Thunderbird, ha facilitado su adopción y ha contribuido significativamente a la protección de la privacidad en las comunicaciones electrónicas. La integración exitosa de GnuPG en sistemas de correo electrónico es un ejemplo elocuente del impacto positivo que el software de código abierto puede tener en la protección de la privacidad y la seguridad de las comunicaciones digitales.

Desafíos y consideraciones futuras en la criptografía de código abierto

La interoperabilidad entre diferentes algoritmos y plataformas es uno de los desafíos más significativos en el ámbito de la criptografía de código abierto. A medida que los desarrolladores buscan implementar soluciones de seguridad en diversos entornos, se enfrentan a la complejidad de hacer que diferentes algoritmos funcionen de manera cohesiva. Esta interoperabilidad es crucial para garantizar que los sistemas sean capaces de comunicarse y operar sin problemas, independientemente de las herramientas criptográficas utilizadas.

Además, la actualización constante de los algoritmos criptográficos es fundamental para hacer frente a las continuas evoluciones de las amenazas de seguridad. Los proyectos de código abierto deben estar atentos a las nuevas vulnerabilidades y desafíos que surgen en el panorama de la seguridad cibernética. La capacidad de adaptarse rápidamente a estas amenazas y de actualizar los algoritmos existentes es esencial para mantener la integridad de los sistemas y la protección de los datos.

La criptografía post-cuántica y la tecnología blockchain son tendencias emergentes que están empezando a tener un impacto significativo en el mundo de la seguridad en código abierto. La criptografía post-cuántica se está desarrollando en respuesta a la futura amenaza que representan los ordenadores cuánticos para los algoritmos criptográficos actuales. Por otro lado, la tecnología blockchain está revolucionando la forma en que se gestionan y aseguran los datos, ofreciendo un nuevo enfoque para la protección de la información confidencial.

Conclusión: ¿Cuál es el futuro de los algoritmos criptográficos en software de código abierto?

La criptografía desempeña un papel vital en la seguridad de los sistemas de software de código abierto. A medida que los avances tecnológicos continúan, es crucial que los desarrolladores y usuarios de software de código abierto estén al tanto de las últimas tendencias en algoritmos criptográficos. La elección de un algoritmo criptográfico sólido y confiable es fundamental para garantizar la seguridad de los datos y la privacidad de los usuarios.

Es evidente que la comunidad de código abierto continuará innovando y mejorando los algoritmos criptográficos existentes, además de desarrollar nuevos enfoques para abordar los desafíos de seguridad emergentes. A medida que la ciberseguridad se convierte en una prioridad cada vez mayor, la colaboración y el intercambio de conocimientos en el ámbito de la criptografía de código abierto serán fundamentales para fortalecer la seguridad en el ecosistema del software de código abierto.

El futuro de los algoritmos criptográficos en el software de código abierto es prometedor, con un enfoque continuo en la innovación, la transparencia y la seguridad. Los desarrolladores y usuarios de software de código abierto desempeñarán un papel crucial en la adopción e implementación de las mejores prácticas en criptografía, lo que garantizará un entorno digital más seguro y confiable para todos.

Preguntas frecuentes

1. ¿Qué es un algoritmo criptográfico?

Un algoritmo criptográfico es un conjunto de reglas y procedimientos matemáticos que garantizan la seguridad de la información al cifrar y descifrar datos.

2. ¿Por qué es importante la comparativa de algoritmos criptográficos en proyectos de código abierto?

La comparativa de algoritmos criptográficos en proyectos de código abierto es crucial para determinar cuál ofrece la mejor seguridad y rendimiento para su implementación en sistemas y aplicaciones.

3. ¿Cuáles son algunos ejemplos de algoritmos criptográficos comunes en el software de código abierto?

Algunos ejemplos de algoritmos criptográficos comunes en el software de código abierto incluyen AES (Advanced Encryption Standard), RSA y ECC (Elliptic Curve Cryptography).

4. ¿En qué se diferencian los algoritmos criptográficos simétricos y asimétricos?

Los algoritmos criptográficos simétricos utilizan la misma clave para cifrar y descifrar datos, mientras que los algoritmos asimétricos utilizan un par de claves (pública y privada) para este propósito.

5. ¿Cómo influye la comparativa de algoritmos criptográficos en la seguridad de la información?

La comparativa de algoritmos criptográficos es fundamental para garantizar una protección adecuada de la información sensible y para prevenir posibles vulnerabilidades en sistemas y aplicaciones.

Reflexión final: El poder de la criptografía en el código abierto

La criptografía en proyectos de código abierto no es solo relevante, es esencial en la actualidad. La seguridad de la información y la privacidad de los usuarios dependen de algoritmos criptográficos sólidos y confiables.

La influencia de la criptografía en el código abierto se extiende más allá de la tecnología, impactando directamente la forma en que protegemos nuestros datos en un mundo digital. Como dijo Bruce Schneier, "La criptografía es un equilibrio entre la seguridad y la usabilidad". La criptografía es un equilibrio entre la seguridad y la usabilidad.

Es crucial reflexionar sobre cómo implementamos y mejoramos constantemente los algoritmos criptográficos en el código abierto. Cada decisión y avance en este campo tiene un impacto directo en la seguridad de las comunicaciones y la protección de la información sensible. Sigamos buscando la excelencia en la criptografía de código abierto, porque su importancia solo seguirá creciendo en el futuro.

¡Gracias por ser parte de la comunidad de Guías Open Source!

Has llegado al final de este increíble análisis sobre comparativa de algoritmos criptográficos en proyectos open source. Ahora es el momento de compartir este conocimiento con tus amigos y colegas en redes sociales, para que juntos podamos profundizar en la importancia de la seguridad en el código abierto. ¿Qué algoritmo criptográfico te gustaría que analizáramos la próxima vez? ¡Déjanos tus ideas en los comentarios!

Cumplimiento de Seguridad en Código Abierto: Herramientas de auditoría indispensables

Cumplimiento de Seguridad en Código Abierto: Herramientas de auditoría indispensables Auditorías de Seguridad con Herramientas Open Source: Métodos y Prácticas Recomendadas

Auditorías de Seguridad con Herramientas Open Source: Métodos y Prácticas Recomendadas Seguridad en la Nube: Herramientas Open Source para Proteger tu Infraestructura

Seguridad en la Nube: Herramientas Open Source para Proteger tu InfraestructuraSi quieres conocer otros artículos parecidos a Análisis exhaustivo: Comparativa de algoritmos criptográficos en proyectos open source puedes visitar la categoría Criptografía en Código Abierto.

Deja una respuesta

Articulos relacionados: